Nowelizacja ustawy o Krajowym Systemie Cyberbezpieczeństwa – stan prac

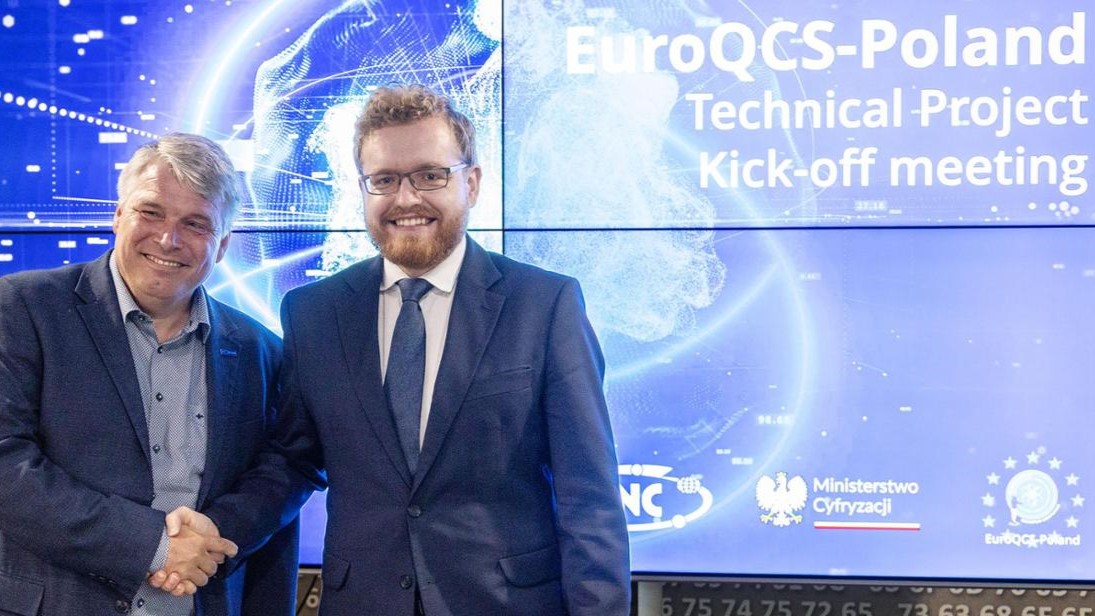

Dnia 7 października br. Ministerstwo Cyfryzacji poinformowało[1] o zakończeniu prac nad projektem o zmianie ustawy o Krajowym Systemie Cyberbezpieczeństwa (KSC). Planowane jest skierowanie projektu do prac w Sejmie jeszcze w tym roku, po jego uprzednim przeprocedowaniu przez komitety Rady Ministrów i zatwierdzeniu przez Radę Ministrów.

Co ciekawe, proponowane w nowelizacji zmiany są bardziej restrykcyjne niż sama dyrektywa NIS2, zwłaszcza w przypadku instytucji publicznych, w tym uczelni.

Polska jest już spóźniona z dostosowaniem prawa krajowego do wymogów NIS2 (dyrektywa obowiązuje od 17.10.2024), co oznacza, że prawdopodobnie prace legislacyjne znacznie przyspieszą w najbliższych miesiącach.

Dlaczego potrzebujemy nowelizacji KSC

Nowelizacja została wymuszona wprowadzeniem dyrektywy NIS2 (dyrektywa UE 2022/2555), tj. dyrektywy w sprawie środków na rzecz wysokiego wspólnego poziomu cyberbezpieczeństwa w całej Unii. Przy okazji uwzględniono w niej wybrane propozycje z tzw. zestawu narzędzi (toolbox) dla bezpieczeństwa sieci 5G (w skrócie Toolbox 5G).

Co definiuje nowelizacja KSC (wg. projektu z 3.10.2024)

Nowelizacja KSC definiuje podmioty kluczowe i ważne oraz nakłada na nie szereg obowiązków. Za niewywiązywanie się z obowiązków przewidziano kary, w tym nakładane na kierowników podmiotów.

Wśród podmiotów kluczowych wyróżnia się dodatkowo podmioty krytyczne. Podmioty krytyczne, to takie które świadczą usługi kluczowe o szczególnym znaczeniu (nie każda usługa kluczowa ma szczególne znaczenie). Identyfikując podmioty krytyczne, państwo członkowskie bierze pod uwagę wyniki swojej oceny ryzyka i strategię. W analizie ryzyka m.in. ocenia się czy potencjalny incydent miałby istotne skutki zakłócające dla świadczenia przez podmiot co najmniej jednej usługi kluczowej lub dla świadczenia innych usług kluczowych.

Termin „usługa kluczowa” wprawdzie znika z samego KSC, lecz nadal jest obecny w dyrektywie Parlamentu Europejskiego i Rady (UE) 2022/2557 z dnia 14 grudnia 2022 r. „Usługa kluczowa” to taka, która ma decydujące znaczenie dla utrzymania niezbędnych funkcji społecznych, niezbędnej działalności gospodarczej, zdrowia i bezpieczeństwa publicznego lub środowiska. Infrastruktura niezbędna do świadczenia usługi kluczowej to „infrastruktura krytyczna”.

W nowelizacji usuwa się podział na operatorów usług kluczowych i dostawców usług cyfrowych. Po przyjęciu nowelizacji operatorzy usług kluczowych staną się podmiotami kluczowymi i dołączy do nich całych szereg innych podmiotów, w szczególności tych zaliczonych do „Sektora kluczowego” w Załączniku nr 1. planowanej nowelizacji.

Uczelnie publiczne, instytuty PAN, Instytuty Badawcze w świetle nowelizacji

Proponowana w Polsce legislacja jest bardziej restrykcyjna niż NIS2, co dotyka także uczelni, instytutów PAN, a także Instytutów Badawczych. Wg. NIS2 są to podmioty ważne, ale zgodnie z aktualnym projektem nowelizacji KSC trafią one do grupy podmiotów kluczowych i to niezależnie od wielkości. Mówi o tym art. 5 (ust. 1 pkt. 4) podpunkt d) ): Podmiotem kluczowym jest, niezależnie od wielkości podmiotu: podmiot publiczny. Podmiot publiczny na potrzeby nowelizacji jest zdefiniowany w Załączniku 1. Na liście podmiotów publicznych znajdziemy między innymi:

- Jednostki sektora finansów publicznych, o których mowa w art. 9 pkt 2a–6, 8, 9, 11–13 ustawy z dnia 27 sierpnia 2009 r. o finansach publicznych, czyli: związki metropolitalne (2a), jednostki budżetowe (3); samorządowe zakłady budżetowe (4); agencje wykonawcze (5); instytucje gospodarki budżetowej (6); ZUS i KRUS (8); NFZ (9); uczelnie publiczne (11); Polską Akademię Nauk i tworzone przez nią jednostki organizacyjne (12); państwowe i samorządowe instytucje kultury (13);

- Instytuty badawcze.

Sektor badań naukowych został natomiast zaliczony do sektorów ważnych i do tego sektora wchodzą: organizacje badawcze oraz podmioty, o których mowa w art. 7 ust. 1 pkt 1–4, 6–7 ustawy z dnia z dnia 20 lipca 2018 r.– Prawo o szkolnictwie wyższym i nauce. Do tych podmiotów zalicza się, ponownie, także PAN i uczelnie.

Warto zauważyć, że część uczelni i instytutów PAN, zwłaszcza tych, przy których zlokalizowano centra danych prowadzi także działalność w sektorze Infrastruktura Cyfrowa, w szczególności są dla przykładu dostawcami usług centrum przetwarzania danych, dostawcami usług zaufania, dostawcami chmury obliczeniowej.

Obowiązki nakładane na podmioty i ich kierowników

Na podmioty kluczowe i ważne nakłada się m.in. następujące obowiązki:

- podmiot powołuje wewnętrzne struktury odpowiedzialne za cyberbezpieczeństwo lub zawiera umowę z dostawcą usług zarządzanych w zakresie cyberbezpieczeństwa.;

- opracowuje, stosuje i aktualizuje dokumentację dotyczącą bezpieczeństwa systemu informacyjnego wykorzystywanego w procesie świadczenia usługi;

- wdraża system zarządzania bezpieczeństwem informacji w systemie informacyjnym; obejmujący m.in. szacowanie ryzyka wystąpienia incydentu, zabezpieczenia fizyczne, monitorowanie usług w trybie ciągłym, zbieranie informacji o podatnościach; szczegółowe wymagania może określić Rada Ministrów, w drodze rozporządzenia, odrębnie dla danego rodzaju działalności wykonywanej przez podmioty kluczowe lub podmioty ważne;

- przeprowadza aktualizacje danych w wykazie podmiotów kluczowych i ważnych;

- przeprowadzania co najmniej raz na 3 lata audytów bezpieczeństwa systemu informacyjnego wykorzystywanego w procesie świadczenia usługi;

- zgłasza wczesne ostrzeżenia o incydentach poważnych w ciągu 24 godzin od ich wykrycia do właściwych zespołów CSIRT;

- zgłasza incydenty poważne niezwłocznie, nie później niż 72 godziny od momentu ich wykrycia do właściwy zespołów CSIRT;

- informuje użytkowników swoich usług o cyberzagrożeniach mogących mieć na nich wpływ, w tym o możliwych środkach zapobiegawczych, o ile nie spowoduje to zwiększenia poziomu ryzyka dla bezpieczeństwa systemów informacyjnych;

- informuje użytkowników o poważnych incydentach.

Obowiązki nakładane na Kierowników podmiotów KSC:

- kierownik ponosi odpowiedzialność za wykonywanie obowiązków w zakresie cyberbezpieczeństwa przez podmiot kluczowy lub podmiot ważny,

- kierownik raz w roku kalendarzowym przechodzi szkolenie z zakresu wykonywania ww. obowiązków. Udział w szkoleniu musi być udokumentowany;

- podejmuje decyzje w zakresie przygotowania, wdrażania, stosowania, przeglądu i nadzoru systemu zarządzania bezpieczeństwem informacji w podmiocie;

- planuje adekwatne środki finansowe,

- przydziela zadania z zakresu cyberbezpieczeństwa i nadzoruje ich wykonanie;

- zapewnia, że personel podmiotu jest świadomy obowiązków z zakresu cyberbezpieczeństwa i zna wewnętrzne regulacje podmiotu w tym zakresie;

- zapewnia zgodność działania tego podmiotu z przepisami prawa oraz z wewnętrznymi regulacjami podmiotu.

Kierownik podmiotu kluczowego lub podmiotu ważnego ponosi odpowiedzialność także wtedy, gdy niektóre z obowiązków, albo wszystkie obowiązki, zostały powierzone innej osobie za jej zgodą.

Uwaga: Podmiot publiczny realizuje obowiązki, o których mowa w art. 7b ust. 4, art. 7c, art. 7f ust. 3, art. 8, art. 8d, art. 8e, art. 8f, art. 9–12b i art. 15, jeżeli prowadzi system informacyjny w celu realizacji zadania publicznego.

Kary za niedopełnianie obowiązków

Listę czynności i zaniechań zagrożonych karą pieniężną nakładaną na dany podmiot określa art. 73. Wysokość kary pieniężnej nie może przekroczyć 10 000 000 euro lub 2% przychodów, jednak nie mniej niż 20 tys. zł.

Kara może zostać również nałożona na kierownika jednostki w kwocie nie większej niż 600% otrzymywanego przez ukaranego wynagrodzenia obliczanego według zasad obowiązujących przy ustalaniu ekwiwalentu pieniężnego za urlop.

Ograniczenia stosowania niektórych produktów ICT

Ponadto zgodnie z Rozdziałem 12a mogą zostać wprowadzone ograniczenia w zakresie stosowania określonych produktów, usług i procesów ICT.

Dodatkowe rozporządzenia i uchwały

Ustawie towarzyszy szereg aktów wykonawczych – rozporządzeń, z których część będzie wymagać ponownego uchwalenia. Poniżej zebrano informacje o tych rozporządzeniach.

Uproszczony został artykuł 14, usunięto z niego fragment dotyczący określenia warunków technicznych na drodze rozporządzenia[2], lecz analogiczny fragment został przeniesiony do art. 8a:

„Art. 8a. Rada Ministrów może określić, w drodze rozporządzenia, odrębnie dla danego rodzaju działalności wykonywanej przez podmioty kluczowe lub podmioty ważne szczegółowe wymagania dla systemu zarządzania bezpieczeństwem informacji”

W mocy pozostaje rozporządzenie dot. wykaz certyfikatów uprawniających do przeprowadzenia audytu[3] – nie proponuje się zmian w art. 15. ust. 8

Wg. nowo wprowadzonego art. 36d. Rada Ministrów może określić, w drodze rozporządzenia:

tryb i warunki przeprowadzania oceny bezpieczeństwa (…)

Art. 72a. Rada Ministrów przyjmuje, w drodze uchwały, Krajowy plan reagowania na incydenty i sytuacje kryzysowe w cyberbezpieczeństwie na dużą skalę, zwany dalej „Krajowym Planem”.

Nie zmienia się treść rozdziału 12 – rozporządzenia dot. Kolegium ds. cyberbezpieczeństwa[4] pozostają w mocy.

Wymiana informacji o zagrożeniach

Podmioty kluczowe i ważne powinny uzyskać dostęp do systemu określonego w art. 46 i za jego pomocą móc wymieniać informacje dotyczące cyberbezpieczeństwa, w tym informacje o cyberzagrożeniach, potencjalnych zdarzeniach dla cyberbezpieczeństwa, podatnościach, technikach i procedurach, oznakach naruszenia integralności systemu informacyjnego, wrogich taktykach, a także informacje o grupach przestępczych, ostrzeżenia dotyczące cyberbezpieczeństwa i zalecenia dotyczące konfiguracji narzędzi bezpieczeństwa mających wykrywać cyberataki.

Podmioty będą mogły również wymieniać informacje na drodze porozumień. Kwestie wymiany informacji reguluje art. 8h projektu ustawy.

Podsumowanie

Prace nad nowelizacją nie zostały jeszcze zakończone i czeka nas jeszcze długa droga zanim nowe zapisy zostaną uchwalone i w pełni wdrożone. Część wymogów, z dużą dozą prawdopodobieństwa, spowoduje przeciążenie organów administracji odpowiedzialnych za zarejestrowanie nowych podmiotów i w przypadku sektora publicznego poinformowanie ich o tym fakcie, przeprowadzanie czynności kontrolnych. Dla przykładu, maksymalny okres pomiędzy audytami został w projekcie wydłużony z 2 do 3 lat po zgłoszeniu zastrzeżeń przez ABW.

Nowelizacje nakładają cały szereg obowiązków zarządczych na podmioty, które do tej pory nie były operatorami usług kluczowych czy też dostawcami usług cyfrowych, co stanowi poważne wyzwanie.

[1] https://www.gov.pl/web/cyfryzacja/kluczowe-zmiany-dla-ochrony-polskiej-infrastruktury-przed-cyberatakami

[2] https://isap.sejm.gov.pl/isap.nsf/DocDetails.xsp?id=WDU20190002479

[3] https://www.dziennikustaw.gov.pl/DU/2018/1999

[4] https://www.dziennikustaw.gov.pl/DU/2018/1952

Maciej Miłostan